Рефераты по авиации и космонавтике

Рефераты по административному праву

Рефераты по безопасности жизнедеятельности

Рефераты по арбитражному процессу

Рефераты по архитектуре

Рефераты по астрономии

Рефераты по банковскому делу

Рефераты по сексологии

Рефераты по информатике программированию

Рефераты по биологии

Рефераты по экономике

Рефераты по москвоведению

Рефераты по экологии

Краткое содержание произведений

Рефераты по физкультуре и спорту

Топики по английскому языку

Рефераты по математике

Рефераты по музыке

Остальные рефераты

Рефераты по биржевому делу

Рефераты по ботанике и сельскому хозяйству

Рефераты по бухгалтерскому учету и аудиту

Рефераты по валютным отношениям

Рефераты по ветеринарии

Рефераты для военной кафедры

Рефераты по географии

Рефераты по геодезии

Рефераты по геологии

Рефераты по геополитике

Рефераты по государству и праву

Рефераты по гражданскому праву и процессу

Рефераты по кредитованию

Рефераты по естествознанию

Рефераты по истории техники

Рефераты по журналистике

Рефераты по зоологии

Рефераты по инвестициям

Рефераты по информатике

Исторические личности

Рефераты по кибернетике

Рефераты по коммуникации и связи

Рефераты по косметологии

Рефераты по криминалистике

Рефераты по криминологии

Рефераты по науке и технике

Рефераты по кулинарии

Рефераты по культурологии

Учебное пособие: Использование высоких технологий криминальной средой. Борьба с преступлениями в сфере компьютерной информации

Учебное пособие: Использование высоких технологий криминальной средой. Борьба с преступлениями в сфере компьютерной информации

МИНИСТЕРСТВО ВНУТРЕННИХ ДЕЛ

РОССИЙСКОЙ ФЕДЕРАЦИИ

Уфимский юридический институт

ИСПОЛЬЗОВАНИЕ ВЫСОКИХ ТЕХНОЛОГИЙ КРИМИНАЛЬНОЙ СРЕДОЙ. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Учебное пособие

На правах рукописи

В.А. Дуленко, Р.Р. Мамлеев, В.А. Пестриков

Использование высоких технологий криминальной средой. Борьба с преступлениями в сфере компьютерной информации: Учебное пособие. – Уфа: УЮИ МВД России, 2007. – 187 с.

Уфа 2007

В учебном пособии рассматриваются понятие, значение и возможности современных технологий. Приводится определение предметной области «высокие технологии». Анализируются виды и особенности высоких технологий. Содержится уголовно-правовая и криминалистическая характеристика преступлений в сфере высоких технологий. Рассматриваются актуальные задачи в области профилактики, выявления и экспертной оценки противоправных действий в области высоких технологий.

Отдельно рассматриваются преступления в сфере компьютерной информации, а также методы и средства их фиксации и расследования.

Учебное пособие предназначено для сотрудников и руководителей правоохранительных органов, курсантов, студентов, слушателей юридических вузов и учебных центров МВД России, адъюнктов и аспирантов, преподавателей.

ОГЛАВЛЕНИЕ

Введение

РАЗДЕЛ 1. ИСПОЛЬЗОВАНИЕ ВЫСОКИХ ТЕХНОЛОГИЙ КРИМИНАЛЬНОЙ СРЕДОЙ

Глава 1. Терминология, объекты и субъекты высоких технологий

1.1 Понятие «технология»

1.2 Эволюция понятий «технология» и «техника»

1.3 Информационная технология

1.4 Сфера высоких технологий

1.4.1 Понятие и сущность компьютерной информации

1.4.2 Классификация информации

1.4.3 Свойства и признаки информации

Глава 2. Общие сведения о технических системах обработки информации

2.1 Основные понятия и определения

2.2 Особенности телекоммуникационных систем

2.3 Технические особенности информационно-технологических систем

2.4 Подсистема обеспечения информационной безопасности

Глава 3. Понятие и сущность преступлений в сфере высоких технологий

3.1 Понятие компьютерного преступления

3.2 Субъекты компьютерных преступлений

3.3 Особенности квалификации преступлений в сфере компьютерной информации

3.4 Проблемы уголовно-правовой квалификации преступлений в сфере высоких технологий

Глава 4. Теоретические основы классификации преступлений в сфере высоких технологий

4.1 Обзор отечественного и международного опыта

4.1.1 Международная классификация

4.1.2 Классификация компьютерных преступлений в соответствии с законодательством России

4.2 Преступления в сфере телекоммуникаций

4.3 Особенности криминального использования компьютерной техники в экономической сфере и материальном производстве

4.3.1 Подлог документированной информации фискальных систем

4.3.2 Преступления в сфере безналичных расчетов

4.3.3 Преступления в сети Интернет

4.3.4 Применение полиграфических компьютерных технологий

4.4 Неправомерный доступ к компьютерной информации

4.5 Создание, использование и распространение вредоносных программ для ЭВМ

4.6 Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Глава 5. Контроль над преступностью в сфере высоких технологий

5.1 Контроль над компьютерной преступностью в России

5.2 Уголовно-правовой контроль над компьютерной преступностью в России

5.3 Особенности оперативно-разыскной деятельности при расследовании преступлений в сфере высоких технологий

Глава 6. Расследование преступлений в сфере компьютерной информации

6.1 Основные следственные версии, выдвигаемые при расследовании преступлений в сфере компьютерной информации

6.2 Методика расследования преступлений в сфере компьютерной информации

6.3 Типичные следственные ситуации и действия следователя на первоначальном этапе расследования преступлений в сфере компьютерной информации

Глава 7. Особенности тактики расследования преступлений в сфере компьютерной информации

7.1 Осмотр места происшествия

7.2 Особенности тактики производства обыска при расследовании преступлений в сфере предоставления услуг сети Интернет

7.3 Осмотр средств вычислительной техники

7.4 Осмотр документов и их носителей

Глава 8. Назначение компьютерно-технических экспертиз при расследовании преступлений в сфере высоких технологий

8.1 Механизм следообразования в компьютерных средствах и системах

8.2 Типовые следообразующие признаки преступной деятельности в сфере телекоммуникации

8.3 Экспертные исследования

8.3.1 Объекты компьютерно-технической экспертизы

8.3.2 Вопросы, выносимые на разрешение компьютерно-технической экспертизы

8.3.3 Перечень вопросов, разрешаемых при исследовании носителей машинной информации

8.3.4 Перечень вопросов, разрешаемых при исследовании программного обеспечения

8.3.5 Перечень вопросов, разрешаемых при исследовании баз данных

8.3.6 Перечень вопросов, разрешаемых при исследовании аппаратного обеспечения ЭВМ

Глава 9. Предупреждение преступлений в сфере высоких технологий

9.1 Организационно-технические меры предупреждения компьютерных преступлений

9.2 Правовые меры предупреждения компьютерных преступлений

Заключение

Литература

Словарь специальных терминов

Введение

Современное состояние мирового сообщества характеризуется интенсивным развитием телекоммуникаций и компьютерных технологий, всеобъемлющим проникновением современных информационных технологий в различные области человеческой деятельности. Мир вступил в эру информатизации, и это наглядно проявляется в следующем:

- информация и информационные ресурсы стали важнейшим высокотехнологичным продуктом;

- фирмы, разрабатывающие автоматизированные информационные технологии (ИТ), занимают ведущие позиции в мировой экономике, определяют дальнейшие направления развития конкурентоспособной продукции;

- без информатизации невозможно создание высоких технологий;

- ИТ открывают новые возможности в повышении эффективности производственных процессов, сфере образования и быта, они выводят на новый уровень автоматизацию технологических процессов и управленческий труд, обеспечивают интернет-технологии и т.д.;

- развитие информатизации ведет к интернационализации производства[1].

Приоритет в развитии общественных отношений все более зависит от степени разработанности и использования новых технологий, выраженных как результат совокупного использования «многих изобретений, усовершенствований и приспособлений, продукт творческой деятельности в прошлом и настоящем»[2]. Область применения не ограничивается техническими объектами и материальными благами, созданными человеком для удовлетворения потребностей, но в не меньшей степени включает сферу услуг, культуры, образования, науки, обороны, безопасности и политики.

Сегодня результаты научных исследований и их практического использования являются материальным воплощением экономической мощи государства. «Стратегические цели и задачи развития России могут быть достигнуты только при условии перехода на новое качество экономического роста с опорой на применение высоких технологий в промышленности… Высокие технологии, развитая высокотехнологическая промышленность, высокий уровень фундаментальных и прикладных исследований – залог развития благосостояния народа, безопасности и процветания государства. … Роль государства заключается, прежде всего, в создании единого комплекса институциональных (правовых, организационных, финансовых и т. д.) условий, благоприятных для развития и практического использования научно-технического потенциала страны»[3].

Важность развития сферы высоких технологий подразумевает, что вопросы внедрения передовых научных открытий и связанные с ними процессы разработки, производства и реализации конечных продуктов требуют не только капиталовложений, но и их надежной правовой защиты. Это, прежде всего, относится к высшим достижениям в каждой из проблемных отраслей, особенно когда мы имеем дело с объектами телекоммуникаций, нанотехнологий и т.п., тем более, что в сфере современных технологий, как и в любой другой сфере человеческой деятельности, существует и успешно реализуется возможность совершения преступных действий с целью получения моральной, материальной или политической выгоды. Это обстоятельство привело к тому, что в правоохранительной деятельности утвердился даже термин, характеризующий подобные нарушения законности – «преступления в сфере высоких технологий». Фактически это произошло в конце 90-х годов, когда приказом министра МВД России по всей стране были созданы отделы «Р».

Наступил новый век, однако терминология, квалификационные признаки преступлений в сфере высоких технологий в законодательной практике России размыты, многие определения либо отсутствуют, либо допускают произвольные толкования, что вызывает вполне обоснованное стремление специалистов различных областей права исследовать проблему в свете последних достижений криминологии, криминалистики, уголовного и административного права и т.д. Однако единой точки зрения на проблему, систему терминов и устоявшихся уголовно-правовых норм до сих пор не выработано, хотя многие аспекты уголовно-правовых и криминалистических вопросов раскрытия и расследования преступлений, совершенных в сфере компьютерной информации, были рассмотрены в работах Ю.М. Батурина (1987), А.М. Жодзишского (1991), Н.С. Полевого (1993), В.Б. Вехова, С.П. Серебровой (1996), А.В. Касаткина (1997), Б.Х. Толеубековой, А.В. Макиенко, В.Ю. Рогозина (1998), А.В. Сорокина (1999), В.В. Крылова (1997-1999), Ю.В. Гаврилина (2000-2003), В.А. Мещерякова (2001), Е.Р. Россинской (1996-2001), Т.В. Аверьяновой (1999-2001), А.И. Усова (2002), С.А. Хвоевского (2004-2006), И.В. Лазаревой (2005-2007). Не умаляя бесспорную теоретическую значимость всех указанных выше и ряда других исследований и работ, следует констатировать, что существующие различные точки зрения и противоречивые взгляды ученых на общетеоретические и практические основы указанной проблемы до сих пор остаются неразрешенными.

Существующие тенденции криминальной ситуации в современной России, а также прогнозы ее развития характеризуются широким использованием высоких технологий при совершении преступлений и поэтому, чтобы эффективно бороться с преступностью, сотрудники органов внутренних дел должны обладать необходимым набором знаний в области использования высоких технологий криминальной средой, а также действенными методами для раскрытия и пресечения преступлений в сфере компьютерной информации.

Учебное пособие предназначено для сотрудников и руководителей правоохранительных органов, курсантов, студентов, слушателей юридических вузов и учебных центров МВД России, адъюнктов и аспирантов, преподавателей.

РАЗДЕЛ 1. ИСПОЛЬЗОВАНИЕ ВЫСОКИХ ТЕХНОЛОГИЙ

КРИМИНАЛЬНОЙ СРЕДОЙ

ГЛАВА 1. ТЕРМИНОЛОГИЯ, ОБЪЕКТЫ И СУБЪЕКТЫ ВЫСОКИХ

ТЕХНОЛОГИЙ

1.1 Понятие «технология»

Попыткой устранить предпосылки возникновения противоречий в области расследования преступлений в сфере высоких технологий может явиться выработка единого понятийного аппарата – терминологии, при этом условимся, что само определение «высокие технологии» не «вещь в себе», а продукт человеческой деятельности в научной и производственной деятельности.

Термин «технология» трактуется в большинстве энциклопедических изданиях как совокупность приемов и способов получения, обработки или переработки сырья, материалов, полуфабрикатов или изделий, осуществляемых в различных отраслях промышленности, а также научно обоснованные приемы и способы их получения (обработки, переработки и хранения), которые являются основной составной частью производственного процесса, включая инструкции и наставления по его проведению.

Более узкую и несколько иную по содержанию трактовку дают авторы политехнического словаря: «Технология … совокупность методов обработки, изготовления, изменения состояния, свойств, формы сырья, материала или полуфабриката, применяемых в процессе производства, для получения готовой продукции, … наука о способах воздействия на сырье, материалы и полупродукты соответствующими орудиями производства».

Сравнивая данные формулировки предмета обсуждения, можно говорить о различных принципах подхода к обобщающим определениям. Так, например, в «Большой советской энциклопедии» технология понимается довольно широко и делится на объективную (действующую, функционирующую в различных отраслях народного хозяйства) и субъективную (научную). При анализе практической технологии ее нельзя оторвать от техники и средств труда. Из этого следует, что понятие «современная технология» неоднозначно по своей сути и имеет несколько аспектов. Важнейшие из них – объективный и субъективный.

Таким образом, мы сталкиваемся с проблемой объективного и субъективного в технологии, то есть с практической и теоретической технологиями. Может быть, именно в этом скрыта причина различного толкования термина в энциклопедических изданиях и отсутствия каких либо единых подходов в оценке противоправных действий физических или юридических лиц, совершенных или подготавливаемых с использованием современных технологий.

Так, например, в Законе РФ «О правовой охране топологий интегральных микросхем» понятие «технология» означало[4] сугубо научный аспект «4. Правовая охрана, предоставляемая настоящим Законом, не распространяется на идеи,… технологию или закодированную информацию, которые могут быть воплощены в топологии», а в постановлении Правительства РФ от 11 ноября 2002 г. № 817 «Об утверждении положения о лицензировании деятельности по изготовлению защищенной от подделок полиграфической продукции…» утверждается о практическом характере этого термина как законченного цикла «работ, включающего… технологию печати… с использованием высокозащищенных трудновоспроизводимых технологий производства защитных элементов».

В УК РФ в устранение разночтения термина «технология» (в вопросах предотвращения незаконного экспорта вооружений), понятия «…оборудование, технологии, научно-техническая информация, незаконное выполнение работ…» просто перечислены, как взаимодополняющие.

Обращаясь к Постановлению Правительства «О контроле за выполнением обязательств по гарантиям использования импортируемых и экспортируемых товаров и услуг двойного назначения в заявленных целях»[5], можно говорить о технологиях как о конечных результатах труда – товарах, под которыми законодатель подразумевает «сырье, материалы, оборудование, научно-техническая информация, работы, … результаты интеллектуальной деятельности, которые могут быть использованы при создании оружия…, иных видов вооружения и военной техники».

Таким образом, очевидно, что технологии в отечественной законодательной практике отмечены одновременно и как способ, и как средство, и как результат производственной деятельности. Что же объединяет в правовом поле термин в его различных ипостасях? На наш взгляд, объединяющим является высокая степень использования научных знаний, что и вызвало появление порождаемого понятия «высокие технологии».

Период развития общества принято обозначать в терминах главенствующей технологии: «каменный» и «железный» века вполне объясняют достигнутый пик технологии производства как способа, средства и результата производственной деятельности. В начале работы мы в который раз подчеркнули, что 21 век – век информации, это «камень/железо» эпохи. Здесь и сырье, и инструмент, и товар, без которого современный рынок не намного отличается от предшествующих периодов развития человечества. Попутно отметим, что помимо криминального интереса, этот «двигатель прогресса» удостоен и военного назначения: «чем выше технологические возможности государства и чем больше число его взаимодействий с другими группами (включая внутренние группы) или государствами, тем более государство уязвимо в информационной войне»[6].

Предпосылка такого положения вещей – объективно существующий факт наличия технологий, достижимых только при использовании современных наукоемких способов производства. По нашему мнению, изучение и выявление особенностей организации производства товаров и услуг, при использовании «высоких технологий», даст возможность эффективно препятствовать их противоправному применению, в том числе и на законодательном уровне.

1.2 Эволюция понятий «технология» и «техника»

Понятие «технология» впервые появилось в Европе по одним источникам – в 1772 г., по другим – в 1777 г. В отечественную научную литературу данный термин проник лишь в 1807 г. с выходом первой части учебника по химической технологии И.А. Двигубского «Начальные основания технологии, или краткое показание работ, на заводах и фабриках производимых». С публикацией первого тома книги В.И. Севергина «Начертание технологии минерального царства» (1821 г.), выпуска первого номера сборника «Технологический журнал» (1840 г.) и учебника П.А. Ильенкова «Курс химической технологии» (1851 г.) он утверждается в химии как специальный термин.

В остальных отраслях практической деятельности людей и в науке его заменяли такие термины, как «искусство», «инженерное искусство», «ремесло».

Россия в XVIII в. еще не располагала промышленностью как таковой. Процесс получения товарной продукции называли ремеслами. Лишь с зарождением в конце XVIII – начале XIX в. инженерной деятельности понятие «ремесло» заменяют сначала «делом», затем «искусством» и только в химии «технологией», причем термин «техника», по сути, заменял нынешнее понятие «технология». Под ним часто подразумевали профессиональную, целенаправленную, инженерную либо иную творческую деятельность в определенной области, и лишь в 40-е – 50-е годы 20-го столетия в отечественной литературе происходит дифференциация понятий технология и техника.

Выделение технологии в самостоятельную научную дисциплину, отграничение ее от практической, признание термина как самостоятельного понятия – явление вполне обоснованное, термин же «техника» растворился в первом.

В процессе эволюции понятий «техника» и «технология» можно установить особенности, характеризующие их сущность. Одна из них – объединение объективного и субъективного в приведенных понятиях, вторая – диалектическое единство их объективных частей в процессе развития формы и содержания.

Из этого можно сделать следующие выводы:

- при определении направлений развития общественного производства и экономики в целом отрывать технику от технологии нельзя;

- для изучения законов и закономерностей развития производства и отдельных производственных систем необходимо путем дифференциации технологии раскрыть ее противоположности и установить связь между ними;

- субъективная часть технологии не может быть однозначной, это разносторонняя и разноплановая система;

- содержанием диалектического единства технологии и техники, движущим началом остается технология.

При этом следует учесть, что на всех иерархических уровнях организации технология делится на практическую (объективную), научную и теоретическую (субъективную). С практической технологией непосредственно связана научная, а с научной – теоретическая.

Практическая технология – это отработанная опытом совокупность процессов и операций по созданию определенного вида потребительной стоимости. Данная технология может быть представлена, изображена, описана и т.д. Ее характерные признаки: динамизм, конкретность, материальная обусловленность и логичность (строгая последовательность действий, операций, движений).

Научная технология изучает и обобщает опыт создания потребительных стоимостей. Предмет ее изучения – процессы взаимодействия средств труда, предметов труда и окружающей среды при создании всего многообразия потребительных стоимостей. В области материального производства ее задачи следующие: изучение закономерностей протекания процессов преобразования предметов труда в продукцию или товары; изыскание прогрессивных способов воздействия на предметы труда, их проверка; разработка мероприятий по защите природы; выбор и проектирование наиболее эффективной и безопасной практической технологии.

Теоретическая технология изучает диалектику технологии и возможность использования законов развития природы и общества для преобразования материального и духовного мира человека. Предмет ее исследования – процессы развития познающей и преобразующей деятельности человека. Основные задачи: познание законов взаимодействия человека с природой; изучение возможностей и условий практического применения познанных законов или закономерностей; разработка, обоснование и экспериментальная проверка новых технологических процессов. С этой задачей связано много других проблем, таких как специализация и интеграция, систематизация процессов и их форм, классификация наук, естественных и технологических процессов. Теоретическая технология дала толчок возникновению синергетики, дословно – теории совместного действия, где подразумевается два смысла.

Первый – это подход, рассматривающий возникновение новых качеств у сложных систем, состоящих из взаимодействующих подсистем, которыми сами подсистемы не обладают.

Второй – это направление, развитие которого требует совместных усилий представителей различных научных дисциплин.

Синергетика технологических процессов прочно объединяет естествознание, с которым взаимодействует на низших уровнях (снизу), науку и технику (средние уровни иерархии), экономику, политику и управление (верхние). Технология как основа жизни общества дает те потребительные стоимости, образы которых формирует политика. Экономика, являясь своеобразным проводником и регулятором потоков материальных и духовных ценностей, в условиях глубокого разделения труда стала играть исключительную роль в развитии производительных сил общества. Поэтому разрыв связей между естествознанием, технологией, техникой, экономикой и политикой недопустим.

1.3 Информационная технология

Подлинная технологическая революция связана, прежде всего, с созданием электронно-вычислительных машин в конце 40-х годов, и с этого же времени исчисляется новая эра – эра развития компьютерных технологий[7], материальное ядро которой образует микроэлектроника. Именно успехи микроэлектроники обусловили бурное развитие современных информационных технологий (ИТ) приема, передачи и обработки информации, систем управления и связи:

- ИТ является важнейшим средством реализации так называемого формального синтеза знаний, память компьютера в таких системах представляет собой как бы энциклопедию, вобравшую в себя знания из различных областей;

- фактор научно-теоретического знания приобретает решающее значение для перестройки экономики в сторону наукоемкости (все входящие в этот комплекс отрасли сами по себе наукоемки);

- ИТ является своего рода преобразователем всех других отраслей хозяйства, как производственных, так и непроизводственных, основным средством их автоматизации, качественного изменения продукции и, как следствие, перевода частично или полностью в категорию наукоемких.

Таким образом, в настоящее время именно степень развития ИТ определяет как уровень общественного производства, так и экономику в целом. Однако замечено, что информационная технология сама создает технические средства для своей эволюции. Формирование саморазвивающейся системы – важнейший итог, достигнутый в сфере информационной технологии. Это убедительно доказывает, что отрывать современную технику от технологии нельзя. Однако, на наш взгляд, именно подобное разделение привело к появлению в УК РФ главы 28 «Преступления в сфере компьютерной информации».

Отделение технического средства от технологии приводит к появлению комментариев, содержащих ссылки на федеральные законы (отмененные в настоящее время), например: «Предмет таких преступлений – компьютерная информация, т.е. сведения о лицах, предметах, фактах, событиях, явлениях и процессах, содержащихся в информационных системах» (Федеральный закон «Об информации, информатизации и защите информации»), а также непосредственно сам компьютер как носитель этой информации[8].

Сразу после принятия УК РФ многие авторы отмечают «высокий уровень бланкетности диспозиций 28 главы, так как для конкретизации соответствующих уголовно-правовых запретов необходимо обращаться к ряду законов и других нормативных актов. В первую очередь среди них следует указать Закон Российской Федерации «О правовой охране программ для электронных вычислительных машин и баз данных» 1993 г., Федеральный закон «Об информации, информатизации и защите информации» 1995 г., Закон Российской Федерации «Об авторском праве и смежных правах» 1995 г. (с последующими изменениями), Закон Российской Федерации «О государственной тайне» 1993 г. (с последующими изменениями), Федеральный закон «О связи» 1995 г., Федеральный закон «Об участии в международном информационном обмене» 1996 г., некоторые положения Гражданского кодекса РФ (например, ст. 139 о служебной и коммерческой тайне)»[9].

Усугубляет данное обстоятельство то, что на сегодняшний день кроме закона «О связи» и «О государственной тайне» перечисленные законы утратили силу. Однако сохранившаяся бланкетность принуждает искать объяснения диспозиций в новых законах, вступивших или вступающих в силу с 1 января 2008 г., например: Федеральные законы от 27 июля 2006 г. № 149–ФЗ «Об информации, информационных технологиях и о защите информации» и от 27 июля 2006 года № 152–ФЗ «О персональных данных», а так же ФЗ от 18 декабря 2006 г. № 231–ФЗ «О введении в действие части четвертой Гражданского кодекса Российской Федерации». На наш взгляд, термины и определения, изложенные в этих законах, по меньшей мере, не внесли ясности в сферу применения 28 главы УК РФ, видимо следует обратить более пристальное внимание на следующие уголовно-правовые аспекты преступных действий в области высоких технологий:

1) терминологический аппарат, позволяющий однозначно трактовать объекты, субъекты, факты и последствия преступной деятельности в сфере высоких технологий;

2) критерии правомерности и допустимости проведения отдельных следственных действий с целью выявления доказательств совершения преступления в сфере высоких технологий;

3) условия, возможности и критерии оценки компьютерной информации, полученной в качестве доказательственной;

4) методику и тактику проведения следственных действий, проводимых при расследовании дел данной категории;

5) возможный характер (уголовно-правовой аспект) противодействия расследованию, совершенного способом, аналогичным способу совершения преступления (повторность или воспрепятствование расследованию).

1.4 Сфера высоких технологий

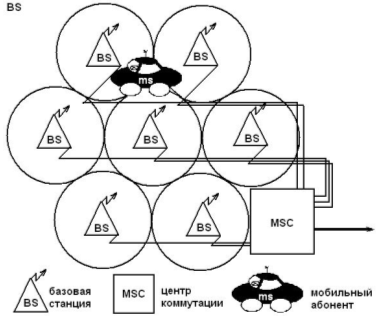

Нельзя рассматривать вопросы противодействия преступлениям в сфере высоких технологий, не выяснив объект и предмет исследования. Изначально, для борьбы с преступлениями в высокотехнологичной сфере в МВД РФ был создан отдел «Р», основной функцией которого была борьба с незаконным оборотом радиоэлектронных и специальных технических средств – отсюда и буква «Р» («радио»). В то время, когда сотовая связь еще только зарождалась, но уже радиотелефоны и радиоусилители получили широкое распространение, проблема заключалась в прекращении бесконтрольного ввоза в Россию устройств, подлежащих лицензированию и сертификации.

Как оказалось, проблемы в сфере высоких технологий на этом не закончились, так как стремительное развитие получили компьютерные технологии. Всевозможные базы данных, отчеты, переписка и прочие конфиденциальные документы стали лакомым кусочком для тех, кто был сведущ в этой сфере. Это не могло не привести к появлению новых преступлений – в сфере компьютерных технологий. Кардинально изменившиеся условия привели к тому, что отдел «Р» был реорганизован и позже переименован в сложную аббревиатуру УБПСВТ (Управление по борьбе с преступлениями в сфере высоких технологий).

Бурное развитие Интернета и высокая степень анонимности были выгодны киберпреступникам и позволяли в большинстве случаев избежать наказания. В корне изменились не только используемые злоумышленниками средства, но сам контингент преступников. Сегодня зачастую взломом занимаются настоящие профессионалы, люди с высшим образованием и высоким уровнем интеллекта, которых крайне затруднительно поймать и доказать их вину. По всей России управлению приходится заниматься делами по несанкционированному доступу в Сеть, кражами интернет-аккаунтов и т.п. В число основных задач также входит борьба с разработчиками вирусов и фрикерами. На сегодняшний день Управление по борьбе с преступлениями в сфере высоких технологий преобразовано в отдел «К». Основным направлением его работы является борьба с компьютерными преступлениями и незаконным оборотом радиоэлектронных и специальных технических средств.

Конечно, прогресс в движении есть, есть и определенные результаты, но количество и разнообразие видов противоправных действий в рассматриваемой области неуклонно растет. Это привело к возникновению ряда проблем, связанных с их квалификацией, определением наказания, разработкой профилактических и контрольных мер и т.д. Для коренного изменения дел возникла необходимость в анализе и переработке практически всей законодательной и нормативно-правовой базы. В противном случае последствия от противоправных действий в сфере высоких технологий будут носить тяжелый характер.

Такие опасения небезосновательны. Когда работа с информацией/знаниями стала одной из производительных сил общества, появились страны (типа Японии), которые строят свое экономическое благополучие, в значительной степени используя информационную сферу. Иные интересы экономики извлекают другие типы инфраструктур. К примеру, Дж. Сакс в числе объяснений экономических результатов правления Б. Клинтона называет и вложения в науку, и расширение вовлеченности молодых американцев в получение высшего образования. Страна начинает «наращивать иные мускулы», создавая свое благополучие, опираясь на иные сферы. Э. Тоффлер говорит об информации как о сырье: «Для цивилизации Третьей волны одним из главных видов сырья, причем неисчерпаемым, будет информация, включая воображение»[10].

Все это в значительной степени связано с тем, что современное общество вышло на более сложный этап своей организации, требующий для успешного функционирования более совершенных процессов координации, в более серьезной степени опирающийся на информационные процессы.

Примем за аксиому вывод, сделанный из анализа отечественной законодательной практики, что технология – это способ, средство, и результат производственной деятельности, и попробуем определить сферу высоких технологий на основе системного анализа, традиционно применяемого для анализа сложных систем. Системный подход, основанный на теории алгоритмов, позволяет в каждый момент, зная текущее состояние системы, ее правила и доступную ей информацию, предсказать множество ее возможных последующих изменений. Такой подход оправдан тем, что в этой теории «было доказано, что, используя рекурсию, можно из ограниченного количества функциональных единиц получить все многообразие вычислимых функций»[11], иными словами, наша задача – найти ключевые термины, описывающие минимум единичных функциональных компонентов, общих для системы высоких технологий. Осуществимость реализации поставленной задачи дает существование рекурсии. Рекурсия – важнейшее фундаментальное понятие теории алгоритмов. Под рекурсией в общем смысле понимают такой способ организации системы, при котором она в отдельные моменты своего развития, определяемые ее правилами, может создавать (вызывать) собственные измененные копии, взаимодействовать с ними и включать их в свою структуру. При этом кажущиеся различия систем определяются правилами конкретной исследуемой системы.

Широко распространенное понятие «высокие технологии» (англ. high technology, high tech, hi-tech) на самом деле собирательное понятие, и отсутствие четкого и официального определения предполагает, что это наиболее новые и прогрессивные технологии современности. К высоким технологиям в настоящее время относят самые наукоемкие отрасли промышленности. Интегрирующим свойством по отношению как к научному знанию в целом, так и ко всем остальным технологиям обладают информационные технологии.

Исключительно важную роль ИТ оказывают на развитие радиоэлектронных средств (РЭС), которые обеспечивают все виды связи, вычислительные средства, продукцию оборонных промышленных комплексов и других отраслей промышленности. В настоящее время практически нет продукции, включая услуги, которая бы не содержала или не использовала ИТ. Таким образом, информационные технологии вместе с вычислительной техникой являются объединяющей основой высоких технологий.

Особо следует подчеркнуть, что в любой технический объект в настоящее время входят, как обязательная составная часть, специально разработанное математическое обеспечение, а в ряде случаев и банки данных, специально разработанные для проектирования, модификации и эксплуатации объектов, а также оценки их действия (функционирования) и использования. Причем специально разработанное математическое обеспечение, рассматривается как составная часть таких объектов: боеприпасы, транспортные средства, электронное оборудование, криогенное оборудование, лазерные системы, технологические способы металлообработки, блоки числового управления для устройств, оборудования, роботов и т.п.

Необходимо подчеркнуть, что зачастую конечный пользователь, принадлежащий к различным классификационным группам, получает один и тот же продукт с разной комплектацией математического обеспечения, и, следовательно, становится владельцем принципиально разных технологий. Следует пояснить, что зачастую понятие информационных технологий предприятия отождествляются с компьютерными системами, которые данная организация использует[12]. Однако компьютерные системы являются лишь частью информационных технологий. Термин «информационные технологии» означает процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов. Законодательно данное утверждение закреплено в Федеральном законе от 27 июля 2006 г. № 149–ФЗ «Об информации, информационных технологиях и о защите информации». Здесь хотелось бы отметить, что средства и методы технологии разделены, вследствие чего информационная система определена как «совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств», при этом, из трех составляющих компонентов, два – базы данных и технические средства – никак не определены. Столь широкое, некорректное определение позволяет судить, что люди со слуховыми аппаратами являются полноправными информационными системами. По нашему мнению, и что в свое время настоятельно рекомендовали такие ученые, как В.Р.Женило и В.Ф.Макаров, в технических системах (по смыслу Закон касается технических систем) следует оперировать понятием формализованные данные, т.е. информация, преобразованная в изменения параметров материального носителя. Тогда логично использование терминов: техническое средство обработки информации и база данных.

Рассмотрим ряд основных терминов.

1.4.1 Понятие и сущность компьютерной информации

В первую очередь, следует рассмотреть понятие и сущность информации и, в частности, компьютерной информации.

Преступления в сфере компьютерной информации имеют общий предмет преступного посягательства. Им, по мнению подавляющего большинства ученых, является компьютерная информация. Последняя, как вид информации вообще, представляет собой сведения, знания или набор команд (программа), предназначенных для использования в ЭВМ или управления ею, находящихся в ЭВМ или на машинном носителе – идентифицируемом элементе информационной системы, имеющем собственника, установившего правила ее использования.

Разные научные дисциплины вводят понятие информации по-разному. Существует три подхода к определению информации:

1. Антропоцентрический.

2. Техноцентрический.

3. Недетерминированный.

Антропоцентрический подход. Информацию отождествляют со сведениями или фактами, которые могут быть получены и преобразованы в знания.

Техноцентрический подход. Информацию отождествляют с данными.

Недетерминированный подход. Отказ от определения информации на том основании, что оно является фундаментальным, как материя и энергия.

Информация сама по себе в природе не существует, а образуется в ходе взаимодействия данных и методов, а в остальное время пребывает в виде данных.

В соответствии со ст. 2 Закона РФ от 27.07.06 г. № 149–ФЗ «Об информации, информационных технологиях и о защите информации»:

- информация – это сведения (сообщения, данные) независимо от формы их представления;

- электронное сообщение – информация, переданная или полученная пользователем информационно-телекоммуникационной сети, где информационно-телекоммуникационная сеть – технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники.

При этом защите подлежит только документированная информация – «это зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию или в установленных законодательством Российской Федерации случаях ее материальный носитель» (ст. 2). Применительно к компьютерной информации, это определение необходимо рассматривать в ракурсе понятия электронного документа – документа, в котором информация представлена в электронно-цифровой форме (ст. 3 Закона РФ от 10.01.02 г. № 1–ФЗ «Об электронной цифровой подписи»).

В соответствии с ч. 1 ст. 272 Уголовного кодекса Российской Федерации компьютерная информация – это информация на машинном носителе, в ЭВМ, системе ЭВМ или их сети.

На основании вышеизложенного, понятие компьютерной информации можно сформулировать следующим образом: компьютерная информация (computer information) – это информация, находящаяся в памяти ЭВМ, зафиксированная на машинных или иных носителях в электронно-цифровой форме, или передающаяся по каналам связи посредством электромагнитных сигналов с реквизитами, позволяющими ее идентифицировать.

Компьютерная информация всегда опосредована через материальный – машинный носитель, вне которого она не может существовать.

1.4.2 Классификация информации

Существует несколько подходов к классификации информации. С точки зрения правоохранительной сферы информацию можно классифицировать следующим образом:

1. По степени доступа:

а) общедоступная информация;

б) информация, доступ к которой не может быть ограничен;

в) информация с ограниченным доступом;

г) информация, не подлежащая разглашению.

2. По степени систематизации:

а) систематизированная в информационной системе (каталоге, энциклопедии);

б) несистематизированная (свободная).

3. По виду носителя:

а) документированная – зафиксированная на каком-либо материальном носителе;

б) недокументированная – устная или передаваемая по различным каналам связи.

4. По сфере применения:

а) массовая информация;

б) отраслевая информация, предназначенная для определенного круга лиц, связанная с профессиональными интересами.

1.4.3 Свойства и признаки информации

Информация имеет определенные свойства и признаки.

Рассмотрим основные свойства информации.

Адекватность информации – это степень соответствия реальному объективному состоянию дела. Неадекватная информация может образовываться при создании новой информации на основе неполных или недостоверных данных. Однако и полные, и достоверные данные могут приводить к созданию неадекватной информации в случае применения к ним неадекватных методов.

Достоверность информации. В момент регистрации сигнала не все сигналы являются полезными, присутствует уровень посторонних сигналов – «информационный шум». При увеличении уровня шумов достоверность снижается. В этом случае при передаче того же количества информации требуется использовать либо больше данных, либо более сложные методы.

Актуальность информации – степень соответствия информации текущему моменту времени. Нередко с актуальностью, как и с полнотой, связывают коммерческую ценность информации. Поскольку информационные процессы растянуты во времени, то достоверная и адекватная, но устаревшая информация может приводить к ошибочным решениям. Необходимость поиска (или разработки) адекватного метода для работы с данными может приводить к такой задержке получения информации, что она становится неактуальной и ненужной. На этом, в частности, основаны многие современные системы шифрования данных с открытым ключом. Лица, не владеющие ключом (методом) для чтения данных, могут заняться поиском ключа, поскольку алгоритм его работы доступен, но продолжительность этого поиска столь велика, что за время работы информация теряет актуальность и, естественно, связанную с ней практическую ценность.

Доступность информации – мера возможности получить ту или иную информацию. Отсутствие доступа к данным или отсутствие адекватных методов обработки приводят к одинаковому результату: информация оказывается недоступной.

Избыточность – это свойство, полезность которого человек ощущает очень часто, как качество, которое позволяет ему меньше напрягать свое внимание и меньше утомляться. Обычный текст на русском языке имеет избыточность 20-25%. Попробуйте отбросить каждую пятую букву и вы увидите, что получить информацию из печатного текста все же можно , хотя читать его будет очень утомительно. Видеоинформация имеет избыточность до 98-99%, что позволяет нам рассеивать внимание и отдыхать при просмотре кинофильма.

Объективность информации. Понятие объективности информации является относительным, это понятно, если учесть, что методы являются субъективными. Более объективной принято считать ту информацию, в которую методы вносят меньший субъективный элемент. Так принято считать, что в результате наблюдения фотоснимка природного объекта или явления образуется более объективная информация, чем в результате наблюдения рисунка того же объекта выполненного человеком.

Полнота информации во многом характеризует ее качество и определяет достаточность данных для принятия решений или для создания новых данных на основе имеющихся. Чем полнее данные, тем шире диапазон методов, которые можно использовать, тем проще подобрать метод, вносящий минимум погрешностей в ход информационного процесса.

Полезность или бесполезность информации. Так как границы между этими понятиями нет, то следует говорить о степени полезности применительно к нуждам конкретных людей. Полезность информации оценивается по тем задачам, которые человек может решить с ее помощью.

Понятность информации. Информация понятна, если она выражена на языке, доступном для получателя.

Любая информация обладает рядом признаков.

Приведем основные характерные признаки информации:

1. Информация имеет нематериальный характер, т.е. она самостоятельна по отношению к носителю, ценность в ее сути.

2. Информация носит субъективный характер – информация возникает в результате деятельности человека.

3. Информации присуща количественная определенность.

4. Возможность многократного использования информации.

5. Сохранение передаваемой информации и передающего субъекта.

6. Способность к воспроизведению, копированию, сохранению, накапливанию.

Основные криминалистические особенности компьютерной информации:

1. Компьютерная информация достаточно просто и быстро преобразуется из одной объектной формы в другую, копируется (размножается) на различные виды машинных носителей и пересылается на любые расстояния, ограниченные только радиусом действия современных средств электросвязи.

2. При изъятии (копировании) компьютерной информации, в отличие от изъятия материального предмета (вещи), она сохраняется в первоисточнике, так как доступ к ней могут одновременно иметь несколько лиц, например, при работе с информацией, содержащейся на электронной странице глобальной сети ЭВМ «Интернет», доступ к которой одновременно имеют несколько пользователей.

Определим также следующие термины.

Формализованные данные – информация, преобразованная в соответствующие изменения параметров материального носителя.

База данных – структурированная совокупность формализованных данных.

Техническое средство обработки информации – средство для приема, преобразования и обработки информации в виде формализованных данных.

Информационные технологии – технические средства сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов, включая автоматизированную обработку.

Информационная система – совокупность информации, содержащейся в базах данных и обеспечивающих ее обработку информационных технологий.

Таким образом, можно констатировать, что высокие технологии – это способы, средства и результаты производственной деятельности, основанные на использовании информационных технологий.

По определению видно, что категориям высоких технологий соответствуют средства и способы производственной деятельности, связанные с использованием информации, недоступной естественным органам чувств человека по пространственно-временным характеристикам. К отраслям высоких технологий относятся: микроэлектроника, оптоэлектроника, телекоммуникация, вычислительная техника, робототехника, нанотехнологии, энергетика, авиационно-космическая техника, биотехнологии, генная инженерия, и т.п.

Особенности информационных технологий теория передачи (приема) информации[13] объясняет наличием двух основных свойств информации:

- любая информация может быть передана от одного объекта (источника) другому (приемнику) в виде, например, сообщения;

- любое сообщение может быть измерено в виде объема переданной информации.

С учетом теории познания, утверждающей, что человек является «приемником», способным «познавать и изменять мир», то есть является субъектом[14], соответственно качество и полнота воспринимаемой информации имеют достаточно субъективные характеристики, в отличие от количества, которое может выражаться вполне определенно: бит, слово, символ, число импульсов и т.п.

Таким образом, основная задача информационных технологий – обеспечение оптимального взаимодействия субъекта с объектами информатизации для получения желаемых результатов. Особую актуальность эта задача имеет сегодня, когда во всем мире затраты на используемую в информационной сфере технику растут (при снижение цен на компьютеры), а эффективность использования ее возможностей остается на низком уровне.

Объясняется это отчасти низкой компетентностью субъектов производственных отношений, халатностью при выполнении технологических операций, отсутствием или деформацией систем моральной и/или материальной ответственности, изъянами в организации правовых и организационных мер защиты производства. При этом устранению перечисленных (объективных) причин совершения преступлений мешает неполное или искаженное представление или описание сути явлений и процессов, сопутствующих обработке информации с помощью технических средств.

Контрольные вопросы

1. Что такое «технология»?

2. Как соотносятся понятия «техника» и «технология»?

3. Как определяются понятия «информационные технологии» и «высокие технологии»?

4. Охарактеризуйте основные подходы к определению понятия «информация».

5. Что такое «компьютерная информация»?

6. По каким признакам классифицируется информация?

7. Каковы основные свойства и признаки информации?

8. Дайте определение понятиям: «формализованные данные», «база данных», «техническое средство обработки информации», «информационная система».

ГЛАВА 2. ОБЩИЕ СВЕДЕНИЯ О ТЕХНИЧЕСКИХ СИСТЕМАХ ОБРАБОТКИ ИНФОРМАЦИИ

2.1. Основные понятия и определения

Система терминов является азбукой любой науки. Поэтому изучение науки об управлении целесообразно начать с рассмотрения основных понятий.

Основное назначение технических систем обработки инфрмации – «получение одних информационных объектов из других информационных объектов путем выполнения некоторых алгоритмов. Информационными объектами называются предметы, процессы, явления материального или нематериального свойства, рассматриваемые с точки зрения их информационных свойств»[15].

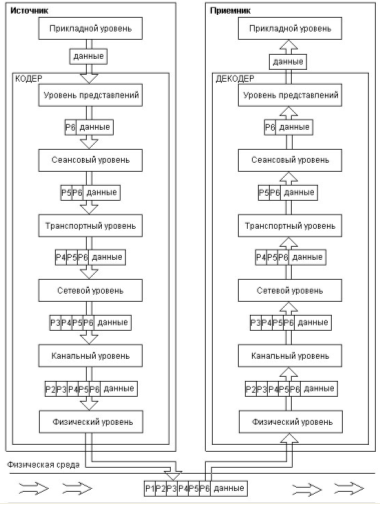

Обмен информацией происходит в форме сообщений (от источника к ее приемнику) посредством установления канала связи между ними. Источник посылает передаваемое сообщение, которое кодируется в передаваемый сигнал. Этот сигнал посылается по каналу связи. В результате в приемнике появляется принимаемый сигнал, который декодируется и становится принимаемым сообщением[16].

Сообщением называется информация, воплощенная и зафиксированная в некоторой материальной форме. Сообщения могут быть непрерывными (аналоговыми) и дискретными (цифровыми).

Аналоговое сообщение представляется некоторой физической величиной (электрическим напряжением, током и др.), изменения которой во времени отображают протекание рассматриваемого процесса, например, изменения температуры.

Дискретные сообщения состоят из фиксированного набора элементов, из которых в некоторые моменты времени формируются различные последовательности. Важным является не физическая природа элементов, а то обстоятельство, что набор элементов конечен и поэтому любое дискретное сообщение конечной длины передает конечное число значений некоторой величины.

Элементы, из которых состоит дискретное сообщение, называют буквами или символами. Набор этих букв образует алфавит. Здесь под буквами в отличие от обычного представления понимаются любые знаки (обычные буквы, цифры, знаки препинания, математические и прочие знаки), используемые для представления дискретных сообщений[17].

Процесс совершенствования производства, характеризующийся, прежде всего, уменьшением потока информации, поступающей от человека к объекту управления получил название автоматизации производства[18].

Под производством следует понимать создание не только материальных ценностей, но и духовных – образование и наука; денежных средств – банковская деятельность и торговля; здоровья – медицина и т.д., то есть производство включает в себя любую деятельность человека, связанную с производством продуктов и услуг.

Таким образом, в технических системах обработки информация является одновременно и исходным «сырьем», и конечным «продуктом» функционирования. Преобразования информации, происходящие в них, полностью зависят от полноты и качества исходных данных, а конечный результат определяет степень реализации и результативность применения технических средств.

Каждое из перечисленных условий в том или ином виде технических систем обработки информации (ТСОИ) накладывает ограничения на реально доступную информацию и, следовательно, изменяет информационную среду, в которой реализуются в общем случае четыре основных процесса (процедуры): прием, передача, хранение и обработка информации. Реализация всех этих процедур, как правило, сопровождается преобразованием физического носителя информации и формы ее представления.

В настоящее время высокий уровень развития электронной техники определяет в качестве основного (наиболее распространенного) вида связей между компонентами ТСОИ электрические цепи. Поэтому в большинстве из них физическую структуру разнообразных информационных процессов (ИП) преобразуют в соответствующие изменения параметров электрического тока. В частности, преобразование оптического сигнала в электрический и наоборот выполняют при помощи различных оптоэлектронных устройств.

Сигнал – это процесс изменения во времени некоторого физического параметра s(t) какого-либо объекта, служащий для отображения, регистрации и передачи сообщения.

Таким образом, информация, воплощенная и зафиксированная в некоторой материальной форме, называется сообщением, а физическое средство передачи сообщения – сигналом.

В современных ТСОИ в качестве физических носителей информации используются электрические сигналы двух видов – непрерывные (аналоговые) и дискретные (цифровые). Причем зачастую при обработке информации осуществляются множественные преобразования сигналов из одного вида в другой, в частности, при изменении носителя информации или вида обрабатываемой информации. Процедура смены вида сигнала (перекодировки) должна обязательно учитывать выполнение внутрисистемных правил, обеспечивающих однозначное соответствие между входной и выходной функцией. В случае непрерывного входного сигнала чаще всего первой процедурой изменения типа сигнала является его дискретизация[19].

Преобразование непрерывных сообщений в цифровые получило название аналогово-цифровое преобразование (АЦП), справедливо и обратное преобразование ЦАП. Таким образом, любое сообщение может быть представлено в цифровой форме. В общем случае процесс преобразования информации в форму, отличной от исходной, называется кодированием (формализацией информации). При формализации устраняется избыточность информации, которая имела бы место при использовании естественных языков[20]. Особенно наглядно функции формализации проявляются в процессе взаимодействия человека с техническими средствами коммуникации.

Так, например, обратив внимание на особенности процессов обмена информацией между человеком и различными компонентами системы телефонной связи, реализующих информационный процесс передачи речевого сообщения, видно, что компоненты информационной системы (1-8) связаны между собой кодерами сообщения (10, 12, 14), формализующими различные формы информации (9, 11, 13, 15) в соответствии с особенностями различных каналов связи (2-3-4, 4-5-6, 6-7-8) (см. рис. 1).

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| человек | ТЛФ | линия связи | АТС 1 | тракт связи | АТС 2 | линия связи | ТЛФ |

|

звук |

микрофон |

электрические колебания |

АЦП |

цифровые данные |

ЦАП |

электрические колебания |

|

| 9 | 10 | 11 | 12 | 13 | 14 | 15 | |

Рис. 1. Пример организации информационной системы передачи речи

На примере телефонного канала связи просто обосновать еще несколько терминов, зачастую воспринимаемых как синонимы – линия и канал связи.

Линия (тракт) связи – совокупность технических средств, которые используются для обеспечения распространения сигналов в нужном направлении. Как правило, в линию связи, кроме среды распространения, входят сигналообразующие устройства, коммутационные элементы, усилители и переходники, а также системы защиты линий от влияния помех распространению сигнала.

Канал связи – совокупность линий связи, приемного и передающего оборудования, предназначенных для обмена информационными сообщениями.

Правила, нормы и стандарты взаимодействия различных компонентов информационной системы объединены понятием интерфейс.

Интерфейсом называется совокупность технических средств и правил взаимодействия, обеспечивающих информационное взаимодействие между компонентами информационной системы. Правила обмена, характерные для организации отдельного интерфейса связи, носят название «протокола» связи.

Процессы преобразования исходных данных по заданному алгоритму (последовательности арифметических и логических операций, которые надо произвести над исходными данными и промежуточными результатами для получения требуемого результата) можно автоматизировать, если иметь программу действий, где и какие следует произвести операции, в каком порядке и над какими словами.

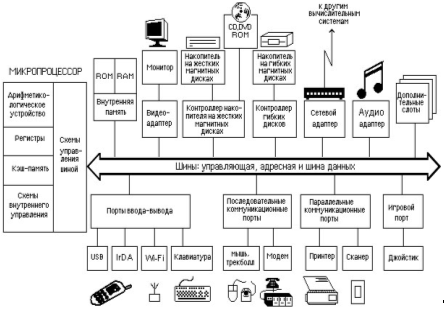

Описание алгоритма, предназначенного для управления процессом обработки формализованных данных, называется программой. Для организации полного цикла программной обработки данных в состав цифровой вычислительной системы входят следующие основные устройства[21]: арифметическо-логическое устройство, память, устройство управления, устройства ввода данных в машину и вывода из нее результатов расчета. Такая организация вычислительного устройства получила название ЭВМ.

С начала 1990-х годов термин ЭВМ вытеснил термин «компьютер», который в свое время (в 1960-х годах) заменил понятие «цифровая вычислительная машина» (ЦВМ). Все эти три термина в русском языке считаются равнозначными. Слово «компьютер» является транскрипцией английского слова computer, что означает вычислитель.

Компьютер[22] представляет собой программируемое электронное устройство, способное обрабатывать данные и производить вычисления, а также выполнять другие задачи манипулирования символами[23].

Основным формальным отличием компьютера от классического термина ЭВМ является наличие объединенного компонента процессора, состоящего из арифметическо-логического устройства (АЛУ) и устройства управления (УУ).

Та часть процессора, которая выполняет команды, называется АЛУ, а другая его часть, выполняющая функции управления устройствами, называется УУ. Обычно эти два устройства выделяются чисто условно, конструктивно они не разделены.

В составе современных процессоров имеется ряд специализированных дополнительных ячеек памяти (встроенная кэш-память), называемых регистрами. Регистр выполняет функцию кратковременного хранения числа или команды. Над содержимым некоторых регистров специальные электронные схемы могут выполнять некоторые манипуляции. Например, «вырезать» отдельные части команды для последующего их использования или выполнять определенные арифметические операции над числами.

Основными функциями процессора являются обработка данных по заданной программе путем выполнения арифметических и логических операций и программное управление работой устройств компьютера.

Программа, фактически управляющая процессором – это последовательность двоичных чисел (единиц и нулей). Такой тип программ иногда называют машинным (объектным) кодом, что отличает его от программ, записанных программистом на языке высокого уровня (исходными кодами). Поэтому для преобразования исходных кодов в машинные требуются специальные программы – трансляторы[24].

Транслятор (англ. translator – переводчик) – это программа-переводчик. Она преобразует программу, написанную на одном из языков высокого уровня, в программу, состоящую из машинных команд. Трансляторы реализуются в виде компиляторов или интерпретаторов. С точки зрения выполнения работы компилятор и интерпретатор существенно различаются.

Компилятор (англ. compiler – составитель, собиратель) читает всю программу целиком, делает ее перевод и создает законченный вариант программы на машинном языке, который затем и выполняется.

Интерпретатор (англ. interpreter – истолкователь, устный переводчик) каждый раз переводит и выполняет программу строка за строкой, поэтому откомпилированные программы работают быстрее, но интерпретируемые проще исправлять и изменять.

В настоящее время все программы, работающие на компьютере, можно условно разделить на три категории:

1) прикладные программы, непосредственно обеспечивающие выполнение необходимых пользователю работ;

2) системные программы, выполняющие базовые операции загрузки, преобразования и выгрузки машинных кодов в процессор, обеспечивающие такие функции как, например:

- управление ресурсами компьютера;

- передача управления прикладным задачам;

- создание копий используемой информации;

- проверка работоспособности устройств компьютера;

- выдача справочной информации о компьютере и др.;

3) инструментальные программные системы, облегчающие процесс создания новых программ для компьютера.

Самая важная системная программа – это операционная система (ОС) – программа, определяющая систему команд, распределение ресурсов и формат данных, которые обеспечивают две основные задачи: взаимодействие пользователя с компьютером и управление имеющимися ресурсами (логическими и физическими).

Операционная система, как правило, содержит следующие основные компоненты:

- процессор командного языка, который принимает, анализирует и выполняет команды, адресованные операционной системе;

- программы управления вводом/выводом (драйверы устройств);

- программы, управляющие файловой системой (способом и средствами для организации хранения файлов на материальном носителе).

Командный процессор операционной системы определяет способ выполнения анализа и исполнения команд пользователя, включая загрузку готовых программ из файлов в оперативную память и их запуск.

Для управления внешними устройствами компьютера используются специальные системные программы – драйверы. Драйверы стандартных (обязательных) устройств образуют в совокупности с минипрограммой тестирования наличия и исправности компонентов базовую систему ввода-вывода (BIOS), которая заносится в постоянное ЗУ при изготовлении сборочной кросс-платформы (материнской платы) компьютера.

Файл (англ. file – папка) – это именованная совокупность любых данных, размещенная на внешнем запоминающем устройстве и хранимая, пересылаемая и обрабатываемая как единое целое. Файл может содержать программу, числовые данные, текст, мультимедийную информацию и т.п..

Термин «мультимедиа» – собирательное понятие для различных компьютерных технологий, при которых используется несколько информационных сред, таких, как графика, текст, видео, фотография, движущиеся образы (анимация), звуковые эффекты, высококачественное звуковое сопровождение. В первом приближении его можно перевести как «многосредность»[25].

Прикладная программа – это программа, используемая для выполнения различных специализированных задач. Например: автоматизированные системы бухгалтерского учета, системы управления базами данных, программы – редакторы мультимедийной информации.

Инструментальные программы служат для создания и адаптации прикладных программ и операционных систем. В настоящее время существуют целые системы программирования, предназначенные для разработки новых программ на языках программирования. Такие системы обычно предоставляют пользователям интегрированные наборы средств, включающих: компилятор, интерпретатор, среду разработки, библиотеки стандартных программ и функций, отладочные программы, встроенный ассемблер и т.п.

Перечисленные подходы к технической и программной реализации обработки формализованной информации в силу универсальности нашли широкое применение в различных сферах производственной деятельности, однако существуют области, где специфические требования к характеристикам, габаритам, набору фиксированных алгоритмов делают применение универсальных конфигураций компьютера неэффективным. В таких случаях используют специализированные микропроцессоры и микро-ЭВМ, с задаваемыми при изготовлении (или сборке) связями, алгоритмами и выполняемыми задачами, получившими название микроконтроллеров. Обычно микроконтроллеры выполняют специфические задачи управления техническими устройствами, алгоритмического преобразования формализованных данных, контроля и коррекции состояния информационных ресурсов и т.п.

2.2 Особенности телекоммуникационных систем

Развитие технических средств обработки информации не только стирает грани различия в различных технологиях, связанных со сбором, обработкой, передачей и хранением информации. Рост вычислительных возможностей одновременно с повышением доступности компьютерных средств обработки вызывает их слияние не только со средствами связи и управления производством, но и практически со всеми сферами жизнедеятельности человека. Поэтому классификация информационных технологий может проводиться по назначению, степени интегрированности в производственные процессы, области применения, степени автоматизации процессов, пространственно-временным характеристикам, форме и содержанию информационных ресурсов. Тем не менее, при всех различиях, в той или иной степени в каждой из них (при выполнении требований производственной эффективности) присутствуют три основных составляющих: телекоммуникационная, информационно-технологическая и обеспечения информационной безопасности. Важно подчеркнуть, что перечисленные компоненты не только входят в обязательный состав прочих разновидностей «высоких технологий», но и сами являются их самостоятельными видами.

Телекоммуникационная составляющая включает в себя набор сетей связи и передачи данных, реализуемых на основе современных стандартов и технологий в области связи и передачи данных.

Средства связи являются самым критичным элементом любой системы управления, не случайно в каждом руководстве по организации связи присутствует фраза «потеря связи – есть потеря управления», что на языке товарного производства равнозначно потере прибыли, причем особенности «потерь» зависят от того, какую роль играет телекоммуникационная составляющая в производственных процессах, а также ее технические особенности и характеристики. Так, материалы аналитического обзора «Europe Towards 2000»[26] свидетельствуют, что в банковском секторе за последнее десятилетие развитие технологий, средств обработки и передачи информации помогли увеличить производительность и уменьшить стоимость банковских операций. Современные технологии позволяют практически моментально получать и использовать информацию о клиентах, продуктах и рисках, что, несомненно, оказывает влияние на конкурентоспособность банков. Однако пока очень немногие банки в полной мере используют эти возможности.

Средства телекоммуникаций, вместе с новыми информационными технологиями, становятся инструментом при разработке новых продуктов и механизмов их распространения, что расширяет сферу деятельности банков. Электронные платежи и средства расчета в точке продажи – примеры использования новых технологий, коренным образом меняющих банковскую индустрию.

Традиционный подход к классификации средств связи (СС) предполагает их деление по среде распространения и частотному диапазону сигналов связи, виду передаваемой информации, способу формирования сигналов и каналов связи и конфигурации сети. Как правило, совокупность перечисленных характеристик определяет состав, назначение, достоинства, недостатки и функциональное значение отдельных видов связи.

По среде распространения СС делятся на радио-, проводные и оптические.

В зависимости от вида передаваемых сигналов связи различают аналоговые и цифровые каналы связи.

В аналоговых каналах для формирования (кодирования) сигналов применяют амплитудную, частотную, фазовую и квадратурно-амплитудную модуляции.

В цифровых каналах для передачи данных используют импульсные сигналы, группированные в самосинхронизирующиеся коды, которыми производят модуляцию (кодо-импульсную) гармонических несущих колебаний.

По проводным линиям связи, в зависимости от назначения и типа приемопередающих устройств, организуются следующие каналы связи:

- каналы низкочастотной телефонной (аналоговой) связи;

- каналы телеграфной связи;

- каналы факсимильной связи;

- каналы передачи данных;

- комбинированные каналы (IP) телефонной связи.

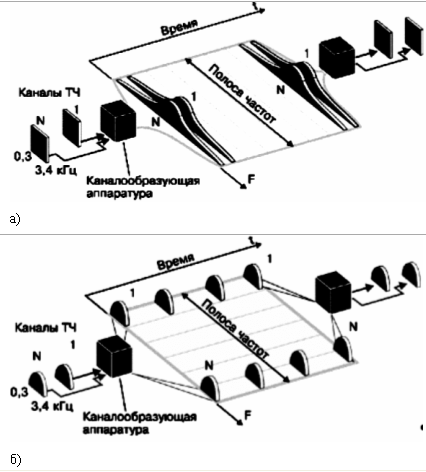

При этом следует отметить, что в настоящее время такое деление представляется весьма условным, так как при коммутации (соединении) проводной линии абонента к обслуживающей ее автоматической телефонной станции (АТС) передаваемый сигнал между оконечными, узловыми и центральными АТС, как правило, поступает в общие пучки местных и междугородных соединительных линий одностороннего или двухстороннего действия[27]: по двухпроводным физическим линиям или по одному выделенному сигнальному каналу (ВСК) (в системах передачи с частотным /ЧРК/ или с временным уплотнением каналов /ВРК/) (см. рис. 2).

В результате рассмотренного или цифрового уплотнения каналов связи в соединительных трактах циркулируют только дискретные сигналы связи, а также линейные и управляющие сигналы, передаваемые в индуктивном коде.

Таким образом, вид сигнала отражает назначение и тип приемопередающих устройств только на протяжении «последней мили»[28]. Существование «последней мили», а при применении радиотелефонных удлинителей «зоны радиоканала»[29] предоставляет возможность несанкционированного подключения к линии абонента.

Линейные и управляющие сигналы управляют сервисными функциями АТС – аппаратурой повременного учета (АПУ), предназначенной для автоматического учета продолжительности исходящей связи каждого абонента.

Кроме того, сервисными функциями цифровых АТС могут управлять сигналы тонального набора, путем формирования комбинаций двухтоновых звуковых колебаний. Этот метод получил название двухтонального многочастотного набора (dual-tone multifrecuency dialing – DTMF), который применяется в сетях связи с цифровыми автоматическими телефонными станциями (АТС) или используется в качестве сигналов управления коммутацией вторичных сетей связи.

Принцип формирования тональных посылок заключается в одновременной выработке комбинаций из двух определенных частот, закрепленных за той или иной цифрой номера вызываемого абонента (или сигналом служебной управляющей информации) (см. табл. 1).

Рис. 2. Принципы разделения (уплотнения) каналов связи: а) схема частотного разделения каналов; б) схема временного разделения каналов

Таблица 1. Таблица выработки сигналов DTMF

| 697 гц | 770 Гц | 852 Гц | 941 Гц | |

| 1209 Гц | 1 | 4 | 7 | - |

| 1336 Гц | 2 | 5 | 8 | 0 |

| 1477 Гц | 3 | 6 | 9 | # |

Примером применения DTMF кода может служить домашнее (телефонное) банковское обслуживание, которое позволяет клиентам получить доступ к банковским и информационным услугам, не выходя из дома.

При этом виде обслуживания клиент связывается с банком по телефону и дает непосредственные распоряжения по своему счету. Распоряжения могут быть отданы как голосом специальному служащему банка или электронной системе, так и в электронной форме непосредственно банковскому компьютеру. Ввод данных для платежа при голосовой связи (идентификатор, номер счета, размер платежа) производится клиентом с клавиатуры телефона. Этот вид обслуживания пользуется популярностью среди мелких предпринимателей и частных клиентов.

Как уже упоминалось, аналоговые линии проводной связи позволяют передавать импульсные сигналы связи, в параметрах которых может быть заключена (закодирована) различная информация.

В зависимости от ее вида и назначения абонентских терминалов различают следующие виды проводной связи:

- телеграфную связь (где сигналы несут информацию о передаваемых символах алфавита);

- факсимильную связь (где сигналы несут информацию о пространственной и цветовой характеристике точечного (растрового) изображения);

- модемную связь (где сигналы предназначены для межмашинного (компьютерного) обмена в различных сетях передачи данных).

Телеграфная связь обеспечивает передачу и прием оперативной информации в документальном виде. В телеграфном способе передача и прием информации осуществляются с помощью специальных устройств печати, называемых телеграфными аппаратами. В этих аппаратах применяется международный телеграфный код. Сущность его состоит в том, что каждому знаку (букве, цифре, знаку препинания) соответствует определенная комбинация электрических сигналов. Переданная электрическая комбинация через приемные устройства приводит оба аппарата в действие, от чего на рулонах бумаги аппаратов отпечатывается переданный знак.

Факсимильная связь предназначена для обмена графической информацией между специальными абонентскими терминалами – телефаксами, когда требуется передача и прием полутоновых фиксированных изображений, очертаний и глубины оригинала документа.

Современный телефакс представляет собой электромеханическое устройство, состоящее из сканера, каналообразующей аппаратуры – модема (МОдулятор-ДЕМодулятор) и принтера. Сканер считывает изображение документа, оцифровывает его и передает информацию в модем. Модем преобразует цифровые сигналы в последовательность модулированных сигналов и обеспечивает их передачу на другой факсимильный аппарат через обычную телефонную линию.

Различают две разновидности средств факсимильной связи: автономные телефаксы, выполняющие строго определенные функции, и интегрированные системы на базе персональных компьютеров. Кроме удобства использования, данная технология позволяет пользователям автоматизировать получение и отправку факсимильных сообщений по нескольким направлениям, что значительно повышает эффективность использования телефонных линий связи.

Модемная связь реализует принцип организации цифрового канала в аналоговой проводной линии. Модемные технологии, как и любые технологии передачи сигналов, накрепко связаны с характеристикой среды, по которой сигналы передаются. Процесс кодирования и декодирования аналоговых сигналов происходит следующим образом.

Вначале аналоговый сигнал поступает на вход одного их каналов системы аналогово-цифрового преобразования (АЦП), где заменяется эквивалентной ему по информационному содержанию последовательностью дискретных сигналов – отсчетов. Далее каждый отсчет заменяется некоторым двоичным кодом, учитывающим знак и амплитуду отсчета. Такой процесс носит название импульсно-кодовой модуляции – ИКМ.

При приеме последовательность принимаемых двоичных импульсов подается на вход цифроаналогового преобразователя (ЦАП), в котором производится преобразование цифрового кода в аналоговый сигнал.

Следует отметить, что скорость передачи по аналоговым линиям связи от модема клиента к цифровому модему сервера отличается от скорости приема и составляет не более 33600 Бит/сек., так как в канале присутствует АЦП (со стороны клиента), который и мешает достичь предельного (для линии связи) максимума скорости передачи данных.

Радиоканалы передачи информации образуются в результате использования в качестве материальной среды передачи сообщений электромагнитные (ЭМ) колебания различных частот, в результате чего сигнал связи представляет собой радиоволну, в параметрах которой заключена передаваемая информация. На практике в качестве модулируемых параметров используют частоту, фазу, амплитуду и длительность передаваемого ЭМ колебания.

Напомним, что амплитуда – это максимальная величина отклонения колебательного процесса от среднего значения (состояния покоя), а частота F=1/Т – это количество совершаемых колебаний в секунду.

Фаза колебания (j ) – градусная мера (от 0° до 360°), которая определяет мгновенное состояние в течение периода (Т) совершения колебания.

Длиной волны λ (м) считают расстояние, пройденное радиоволной за период совершения колебания несущей частоты.

Частота ЭМ колебаний определяет их основные свойства распространения, что послужило причиной разделения радиоволн на диапазоны, дополнительно этому в немалой степени послужила зависимость емкости системы связи от частоты колебаний несущей.

Чем выше рабочая частота, тем больше емкость (число каналов) системы связи, но тем меньше предельные расстояния, на которых возможна прямая передача между двумя пунктами без ретрансляторов.

Первая из причин порождает тенденцию к созданию радиолиний более высокочастотных диапазонов, вторая – к освоению околоземного пространства, с целью создания ретрансляторов, обслуживающих большие зоны (прямой видимости) распространения радиосигналов.

Линия радиосвязи, совместно с устройствами, предназначенными для передачи и приема высокочастотных сигналов связи, образует радиоканал.

Радиочастотный диапазон относится к государственным ресурсам и строго регламентирован Государственным комитетом по радиочастотам (ГКРЧ). Для примера ниже приведены частоты, выделенные для обеспечения работы различных организаций и систем связи[30]:

25.160¸29.655 Мгц – гражданский (любительский) диапазон Си-Би;

38.750¸44.600, 254.000, 254.685, 380.000, 393.100 Министерство обороны РФ;

140¸145 Мгц – транковые сети связи;

149¸209, 450¸461 Мгц – МВД РФ;

149¸390 Мгц – радиоэлектронные средства правительственной связи, безопасности и обороны РФ;

148.050¸148.200 Мгц – пожарная охрана;

337¸343 Мгц – мобильные объекты; 368¸388 Мгц – ретрансляторы сотовой сети NMT-450;

430¸440 Мгц – транковые сети связи;

453¸457.5 МГц – мобильные объекты; 463-467.5 МГц – ретрансляторы транковой сети Алтай;

825¸845 МГц – мобильные объекты; 870¸890 МГц – ретрансляторы сотовой сети GSM;

824¸849 МГц – прием; 874¸899 МГц – передача сотовой сети CDMA;

890¸915 МГц – мобильные объекты; 935¸965 МГц – ретрансляторы сотовой сети GSM 950;

1626.5¸1646.5 МГц – восходящий луч от терминальных станций;

1530¸1545 МГц – нисходящий луч на терминальные станции спутниковая сеть Inmarsat;

1800 МГц – цифровая сеть микросотовой сети связи DECT;

1800¸1900 МГц – цифровая сеть сотовой сети GSM 1800.

Каналообразующие устройства, предназначенные для организации радиосвязи, представляют собой передающие и принимающие блоки, выполняющие функции формирования, излучения и приема электромагнитных колебаний, в параметрах которых заключено передаваемое сообщение.

Радиопередатчик – это техническое устройство, предназначенное для преобразования передаваемых сообщений в сигналы радиосвязи и излучения их в пространство.

Радиоприемник предназначен для приема радиосигналов, выделения заключенного в них информационного сообщения и выдачи его в требуемой для конкретного вида связи форме.

Для обеспечения односторонней радиосвязи в пункте, из которого ведется передача сигналов, размещают радиопередающее устройство, содержащее радиопередатчик и передающую антенну, а в пункте, в котором ведется прием сигналов – радиоприемное устройство, содержащее приемную антенну и радиоприемник.